Investigadores da Check Point® Research (CPR), da Check Point® Software Technologies Ltd. (NASDAQ: CHKP) (NASDAQ: CHKP), pioneira e líder global em soluções de cibersegurança, identificaram uma campanha de phishing sofisticada que recorre ao abuso de funcionalidades legítimas do Google Cloud para distribuir emails maliciosos que aparentam ser notificações oficiais da Google.

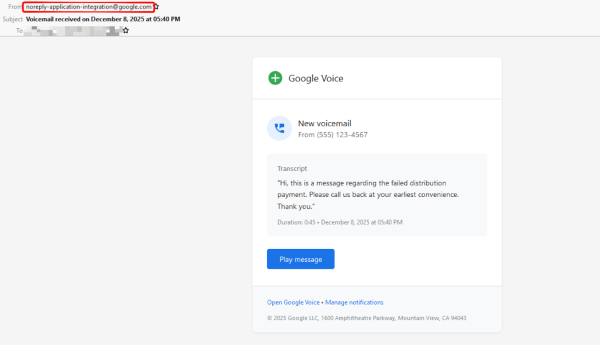

A campanha explora o serviço Application Integration do Google Cloud para enviar mensagens de phishing diretamente a partir de infraestruturas legítimas da Google, tornando os emails particularmente credíveis e difíceis de detetar. As mensagens imitam comunicações empresariais comuns, como alertas de voicemail ou notificações de acesso a ficheiros e permissões, levando os destinatários a clicar em links maliciosos.

Nos últimos 14 dias, foram identificados 9.394 emails de phishing, direcionados a cerca de 3.200 organizações, todos enviados a partir do endereço legítimo noreply-application-integration@google.com. Este fator aumentou significativamente a probabilidade de as mensagens chegarem às caixas de entrada dos utilizadores finais, contornando mecanismos tradicionais de deteção baseados na reputação do remetente.

De acordo com a análise da Check Point Research, os atacantes exploraram a funcionalidade Send Email do Google Cloud Application Integration, originalmente concebida para automatizar fluxos de trabalho e notificações de sistemas. Esta funcionalidade permite o envio de emails para destinatários arbitrários, o que explica como os atacantes conseguiram distribuir mensagens diretamente a partir de domínios pertencentes à Google, sem que a infraestrutura da empresa tenha sido comprometida.

Os emails seguem de perto o estilo visual e linguístico das notificações reais da Google, reforçando a confiança do utilizador. As mensagens referem, por exemplo, a receção de um voicemail ou o acesso a documentos partilhados, como ficheiros associados ao “Q4”, incentivando uma ação imediata.

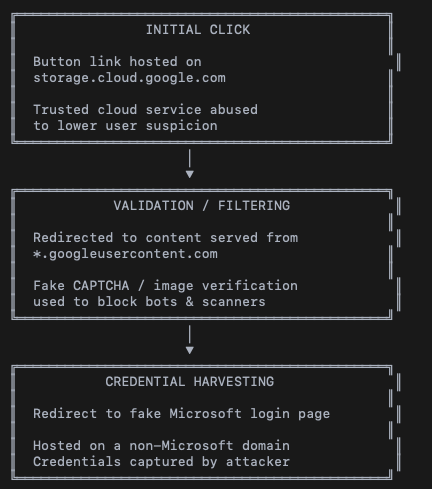

Cadeia de redirecionamento em várias fases

O ataque recorre a um fluxo de redireccionamento em várias etapas, concebido para reduzir a suspeição do utilizador e atrasar a deteção por soluções de segurança:

- Clique inicial – o utilizador clica num link alojado em storage.cloud.google.com, um serviço legítimo do Google Cloud.

- Validação intermédia – o link redirecciona para conteúdo servido a partir de googleusercontent.com, onde surge um falso CAPTCHA ou verificação visual, bloqueando scanners automáticos.

- Página final de phishing – após a validação, o utilizador é encaminhado para uma falsa página de login da Microsoft, alojada num domínio que não pertence à Microsoft. As credenciais introduzidas são capturadas pelos atacantes.

Sectores e regiões mais afetados

A campanha incidiu sobretudo sobre os sectores da Indústria e Manufatura (19,6%), Tecnologia e SaaS (18,9%) e Banca, Serviços Financeiros e Seguros (14,8%), seguindo-se Serviços Profissionais e Consultoria (10,7%) e Retalho e Bens de Consumo (9,1%). Estes sectores recorrem frequentemente a notificações automáticas e partilha de documentos, o que torna os alertas com a marca Google especialmente convincentes.

Em termos geográficos, os Estados Unidos concentraram 48,6% dos casos, seguidos da região Ásia-Pacífico (20,7%) e da Europa (19,8%). Foram ainda registados impactos no Canadá, América Latina, Médio Oriente e África.

Em resposta, a Google afirmou: “Bloqueámos várias campanhas de phishing que envolviam o uso indevido de uma funcionalidade de notificações por email do Google Cloud Application Integration. É importante sublinhar que esta atividade resultou do abuso de uma ferramenta de automação de workflows e não de uma violação da infraestrutura da Google. Implementámos proteções adicionais para defender os utilizadores contra este ataque específico e continuamos a reforçar medidas para prevenir novos abusos.”

Um alerta para as organizações

Esta campanha demonstra como funcionalidades legítimas de cloud e automação podem ser abusadas para distribuir phishing à escala, sem recurso a técnicas clássicas de spoofing. O caso reforça a necessidade de vigilância contínua e de formação dos utilizadores, sobretudo quando emails incluem links clicáveis, mesmo que o remetente, o domínio e a infraestrutura aparentem ser totalmente legítimos.

Categorias:Consumidor